ARTÍCULOS 13 RGDP Y 11 LOPD - GDD

A través de CLÁUSULAS informativas y vinculantes.

De acuerdo al derecho de información, el interesado (la persona sobre la que estamos tratando datos), ha de ser informada de varios puntos:

- Quienes somos.

- Porqué tratamos sus datos.

- Como los hemos conseguido.

- Para que fin los estamos utilizando (Base legal del tratamiento).

- Como ejercer sus derechos.

Esta información se dispone en forma de cláusulas legales aplicables a envíos de correo electrónico, presupuestos, facturas, formularios en los que podemos captar datos personales (en formato papel o electrónico), etc.

También, si prestamos un servicio en el que media un contrato debemos insertar cláusulas contractuales sobre el tratamiento que vamos a dar a esos datos, si los vamos a ceder, cuanto tiempo vamos a almacenarlos y como puede ejercer sus derechos.

Todos los tratamientos de datos personales, independientemente del uso que vayamos a dar de ellos, debe partir del consentimiento del “interesado” (persona sobre la que vamos a tratar datos).

Hasta el 25 de mayo de 2018, fecha de entrada en vigor del Reglamento Europeo de Protección de Datos, el consentimiento puede ser tácito, es decir que incorporamos los datos a nuestras bases y los tratamos al inicio de cualquier relación, o presunto, los hemos incorporado y esperamos a que el interesado realice algún acto que haga que los eliminemos de nuestro tratamiento.

Solamente cuando tratábamos datos especialmente protegidos (salud, creencias religiosas, ideología o pertenencia a un sindicato, origen racial, etc…) la obligación era solicitar el consentimiento expreso y firmado.

LICITUD: Ambas reglamentaciones de protección de datos señala que todo tratamiento de datos personales debe ser lícito y leal.

Nadie puede tratar datos de un tercero sin una motivación (comercial, profesional, asociativa, empresarial, etc…).

Nadie podrá mantener datos personales por el simple hecho de “recolectarlos” para comerciar con ellos, salvo que el interesado haya sido informado y haya consentido.

TRANSPARENCIA: El principio de transparencia exige que toda información y comunicación relativa al tratamiento de dichos datos sea fácilmente accesible y fácil de entender, y que se utilice un lenguaje sencillo y claro.

Todas las personas tienen derecho a conocer como se han obtenido los datos, para que se han obtenido, si se van a ceder y el tiempo que van a ser almacenados y las medidas de seguridad previstas sobre ellos.

CALIDAD

Los datos recabados para su tratamiento deberán ser exactos y no excesivos.

Es decir, no trataremos datos que no tengan relación con el objetivo del tratamiento.

Ejemplos

- Recabar el DNI de una persona para el simple envío de un boletín de noticias.

- Recabar el número de conductores en un domicilio para presupuestar el seguro de un vehículo.

ARTÍCULOS 32 RGPD

Seguridad del tratamiento: Teniendo en cuenta el estado de la técnica, los costes de aplicación, y la naturaleza, el alcance, el contexto y los fines del tratamiento, así como riesgos de probabilidad y gravedad variables para los derechos y libertades de las personas físicas, el responsable y el encargado del tratamiento aplicarán medidas técnicas y organizativas apropiadas para garantizar un nivel de seguridad adecuado al riesgo.

- Siempre mantendremos el antivirus activo y actualizado.

- Siempre mantendremos el firewall de nuestro equipo activo.

- Utilizaremos contraseñas seguras para entrar en nuestros equipos informáticos.

Esto incluye nuestros teléfonos.

- Programaremos el bloqueo de nuestro equipo en caso de inactividad y lo reiniciaremos mediante contraseña.

- En caso de utilizar servidores siempre dotaremos a estos de las medidas de seguridad adecuadas.

- A los programas de gestión se accederá mediante usuario y contraseña único para cada uno de los existentes.

- Dichos datos de acceso no se dejarán a la vista (por ejemplo en un postit pegado a la pantalla).

- Los pendrives y discos duros se protegerán mediante un programa de cifrado. En caso de robo o pérdida no será accesible la información).

- Cuando nos deshagamos de cualquier equipo (pc, portátil, Tablet, Smartphone, disco duro, pendrive , etc) LO FORMATEAREMOS eliminando cualquier información que pueda existir.

- Cuando proporcionemos herramientas a la plantilla nos aseguraremos del cumplimiento de las pautas de seguridad.

- Evitad la utilización de dispositivos personales del empleado/a.

- Son dispositivos que no podemos controlar ni asegurar su buen uso.

- En caso de marcha del empleado/a no conocemos el destino de la información

COPIAS DE SEGURIDAD

(LA SUPERVIVIENCIA DEL NEGOCIO)

Son imprescindibles para poder recuperar la información en caso de pérdida por cualquier causa.

Hoy en día existe la posibilidad de programarlas con aplicaciones gratuitas (Windows lo posibilita) y realizarlas en los discos duros externos o pendrives que antes habremos cifrado.

CUANDO MANEJAMOS DATOS ESPECIALES, LAS COPIAS DE SEGURIDAD SIEMPRE ESTARÁN CIFRADAS Y SE GUARDARÁN FUERA DE LA EMPRESA.

No es buena idea que se cree una copia dentro del mismo equipo, ya que en caso de pérdida de ese equipo habremos perdido esa información y su copia. En caso de almacenar gran cantidad de información valorar la contratación de una empresa especializada en backups.

Algo que recomendamos es la utilización de copias en la nube.

Hoy en día existen servicios de alojamiento lo suficientemente seguros y en cualquier caso económicos y nos garantizan un copiado exacto e inmediato de la información, además de poder acceder a ella desde cualquier equipo conectado a internet.

En caso de prestar el servicio desde EEUU deben ampararse en el acuerdo sobre privacidad con la UNIÓN EUROPEA (el famoso PRIVAT SHIELD), por lo que su utilización es idónea y segura.

Con ello nos garantizamos la copia de seguridad sin esfuerzos ni olvidos.

CREANDO CONTRASEÑAS SEGURAS

Empezando por lo primero: ¿qué es una contraseña segura? La respuesta es fácil: una contraseña que no pueden adivinar ni ordenadores ni humanos. Por ejemplo, 28712 es una contraseña que le costará adivinar a una persona, aunque un ordenador no tardaría mucho haciendo intentos aleatorios (fuerza bruta). Por otra parte, costaría que un programa adivinase “mellamojosemiguelaparicio”, pero igual alguien que me conozca apenas tarda dos intentos en encontrarla.

Los consejos básicos suelen ser que usemos contraseñas suficientemente largas (12 caracteres es suficiente para que un ataque por fuerza bruta sea prácticamente imposible, ni ahora ni en unos cuantos años), y sobre todo que no sean comunes.

- Cuantas menos palabras de diccionario uses, mejor. Sí, «libroordenadorpatata» es una contraseña larga pero son tres palabras comunes, sencillas de adivinar.

- No uses datos personales, o al menos no directamente. Un ordenador no adivinará que tucontraseña es «AITANA85», pero igual alguien que sepa dónde y cuándo naciste igual sí descubre esa contraseña.

- Por supuesto, tampoco uses tu nombre usuario o nombre real como contraseña.

- Usa símbolos, números, mayúsculas y minúsculas (@#Pepe*1390+)

- No uses contraseñas comunes, como «1234», «contraseña» o «asdfg».

- Usa contraseñas diferentes para cada servicio.

- Cambia cada cierto tiempo las contraseñas.

Estos consejos son conocidos por todos, y seguro que cualquiera puede aporrear el teclado y sacar una contraseña imposible de adivinar, como jhg7896/%asd7asdgFA&1.

La cuestión es que no nos sirve de nada tener una contraseña segura si no nos acordamos de ella.

DOCUMENTACIÓN EN PAPEL

Aunque la sociedad tiende a la digitalización total de todos los procesos administrativos, la realidad del día a día es que seguiremos utilizando y almacenando documentación en papel por muchos años.

Algunas pautas:

- Los archivadores deberán tener un sistema de bloqueo.

En caso de utilizar un gran archivo (una dependencia) se dotará de cerradura con llave. - Las cajoneras de uso diario se dotarán de cerradura y llave.

- En nuestro puesto de trabajo dispondremos de la documentación puntual necesaria.

- En caso de manejar documentación de nivel alto, el archivo será necesariamente metálico e ignífugo, así como con cerradura.

En caso de manejar documentación de nivel medio o alto, el archivo será necesariamente metálico e ignífugo, así como con cerradura.

- Se dispondrán extintores para un eventual incendio.

- Se dispondrá de destructora de documentos para eliminar aquellos que no nos sirvan.

- En caso de grandes cantidades a destruir se contratará el servicio de una empresa de destrucción documental quien nos certificará su trabajo.

- NUNCA SE DEBEN OLVIDAR DOCUMENTOS CON DATOS PERSONALES EN

IMPRESORAS NI FOTOCOPIADORAS. - POLÍTICA DE MESAS LIMPIAS. Todos los documentos con los que no vayamos a trabajar no deben estar sobre nuestra mesa, y deberán estar organizados en las carpetas, cajoneras o armarios donde solamos archivarlos. ESTO ES IMPORTANTE CUANDO ESTAMOS ATENDIENDO AL PUBLICO EN NUESTRO PUESTO DE TRABAJO.

Si tenemos personal contratado a nuestro cargo, deberemos de firmar entre las partes y entregar copia al trabajador /a de lo siguiente:

- DOCUMENTO INFORMATIVO: En el que se detalla cada uno de los tratamientos que se realizan con sus datos personales, entidades u organismos a los que se ceden, empresas que tratan sus datos como encargados del tratamiento y como ejercer sus derechos.

ES NECESARIO INFORMAR CUANDO SE VAN A REALIZAR NUEVOS TRATAMIENTOS.

- CONVENIO DE CONFIDENCIALIDAD: Es un documento por el que el empleado se compromete a la buena gestión y al deber de secreto dimanante de la ley.

- Los convenios pueden ser CON acceso o SIN acceso a datos personales.

- Dentro de estos convenios de confidencialidad se hace mención a todos los

procesos e información importante para la empresa. (Artículo 5 LOPD – GDD y 5.1 f RGPD).

- POLÍTICA GENERAL DE SEGURIDAD: Se entrega un documento informativo sobre las políticas generales o específicas en cuanto a seguridad de la información por parte de los usuarios/as.

- AUTORIZACIÓN A TRATAMIENTO FUERA DE LAS INSTALACIONES: Es normal que algunos usuarios traten datos fuera de las instalaciones de la empresa, por lo que se les autoriza a hacerlo con los medios de los que le dota o sus propios medios y queda registro de esta autorización.

- AUTORIZACIÓN A LA UTILIZACIÓN DE CERTIFICADOS DIGITALES: Existen puestos de trabajo en los que es necesaria la utilización de estos certificados para mantener relación con la administración y otras entidades. Se dota de autorización a las personas implicadas para esto.

- AUTORIZACIÓN SOBRE CUENTAS BANCARIAS: Si dentro de las funciones del puesto de trabajo existe la monitorización, creación y modificación, o firma (o todas ellas) se dotará de autorización exacta. a la persona implicada y se guardará registro.

AUTÓNOMOS

Es posible que las empresas trabajen con autónomos vinculados a través de un acuerdo de colaboración. La documentación a entregar y firmar se modulará de acuerdo a las funciones o servicios que preste. (Ej. Comerciales)

ALGUNOS CAMBIOS SIGNIFICATIVOS QUE TRAE LA LOPD – GDD

- Sistemas de denuncias internas anónimas, a través de los cuales puede ponerse en conocimiento de una entidad privada la comisión de actos o conductas que pudieran resultar contrarios a la normativa.

- Se refuerza el derecho de los empleados ante medidas de geolocalización.

- Los trabajadores tendrán derecho a la desconexión digital a fin de garantizar, fuera del tiempo de trabajo legal o convencionalmente establecido, el respeto de: tiempo de descanso y vacaciones y su intimidad personal y familiar.

- Acceso por la empresa a contenidos del trabajador La nueva LOPD GDD permitirá a la empresa acceder a los contenidos de los dispositivos digitales facilitados a sus trabajadores solo con el fin de controlar el cumplimiento de las obligaciones laborales. Y de garantizar la integridad de dichos dispositivos.

- Grabación del empleado. La ley contempla que la empresa pueda tratar las grabaciones obtenidas por cámaras fotográficas y de vídeo. Además de aquellos datos relacionados con la localización del trabajador siempre que sea para el ejercicio de las funciones de control de los empleados previstas en el Estatuto de los trabajadores y se ejerzan dentro de la ley.

- Se modifica la Ley de competencia desleal, regulando como prácticas agresivas las que tratan de suplantar la identidad de la Agencia o sus funciones y las relacionadas con el asesoramiento conocido como ‘adaptación a coste cero’ (Utilización de créditos de formación a trabajadores/as para implantación de normas).

Las empresas y autónomos suelen confiar tratamientos a terceras empresas o autónomos como pueden ser:

- Asesoría fiscal y/o contable.

Asesoría laboral. - Consultoría de privacidad.

- Suministro y mantenimiento de aplicaciones y equipos informáticos.

- Empresas de Marketing y de gestión de redes sociales y web.

- Servicios de Prevención de Riesgos Laborales.

- Asesoría jurídica.

- Empresa de limpieza (no accede a datos directamente).

- Empresas de mensajería o transporte.

- Empresas de hosting y servidores de correo electrónico.

Todas ellas, y otras, en mayor o menor medida tratan datos de nuestros trabajadores o clientes, por lo que debemos firmar con ellas el CONTRATO DE TRATAMIENTO POR CUENTA DE TERCEROS.

Estas empresas deben asegurarnos mediante este contrato su compromiso con el cumplimiento de la normativa de protección de datos.

Contratar con un profesional incumplidor puede generarnos sanciones a nosotros mismos.

Los interesados tendrán derecho, siempre que lo permita la legislación vigente, a ser informados del tratamiento de sus datos personales y a obtener del Responsable del tratamiento el gobierno de los mismos.

Para ello, el Responsable del tratamiento deberá implementar una política de información al interesado para establecer la manera de comunicar los derechos y la forma de ejercerlos.

En cualquier tratamiento los derechos que asisten son:

- Acceso: facilitar información del tratamiento.

- Rectificación: actualizar los datos inexactos o incompletos.

- Supresión: eliminar los datos.

- Limitación: marcado de datos para restringir parte del tratamiento.

- Oposición: no proseguir con el tratamiento.

En tratamientos automatizados específicos:

- Portabilidad: transmisión de datos a otro proveedor de servicios o al mismo interesado.

- Elaboración de perfiles: oponerse a un tratamiento cuya finalidad sea adoptar decisiones individuales destinadas a evaluar, analizar o predecir aspectos personales.

La LEY DE LOS SERVICIOS DE LA SOCIEDAD DE LA INFORMACIÓN Y EL COMERCIO ELECTRÓNICO, es una de las normas que afectan al tratamiento de datos personales a través de internet. Hoy en día es normal que cualquier profesional o empresa mantenga presencia online a través de una web en la que promociona sus servicios o directamente los vende.

Dentro de la normativa se subrayan tres elementos a tener en cuenta

1. POLÍTICA DE PRIVACIDAD: Por la que declaramos a los usuarios cuales son los parámetros de seguridad con los que vamos a tratar los datos captados a través de formularios o los que podamos captar con elementos de analítica, como su IP, ubicación, etc. Esta política de privacidad debe estar accesible junto a cualquier formulario que ubiquemos en la web y debe ser aceptada de forma fehaciente antes de poder realizar cualquier envío de datos.

2. AVISO LEGAL: Nos identificamos ante el usuario como propietarios de la web, con datos como nuestra razón social, cif, dirección, forma de contacto, registro mercantil o número de colegiado.

3. COOKIES: la famosa Ley de Cookies no es otra que una parte de la LSSICE. Una cookie es un archivo de texto que se instala en el navegador del usuario con funciones que van desde la perfecta visualización de la web a otras más agresivas como su ubicación o preferencias para dirigirle publicidad a través programas de ads, por ejemplo de Facebook o Google.

En caso de las tiendas online, entrarían también las llamadas CONDICIONES GENERALES, en las que planteamos de forma clara todo lo relativo a las características del producto o servicio, compra, pago, envío, fiscalidad y derecho de desistimiento.

En todos los casos, los textos deben ser claros, entendibles, accesibles y reales. No sirve copiar y pegar el texto de otra web o tienda online porque, sencillamente, puede tratar los datos de forma muy diferente a como lo hacemos, y dichos textos son un contrato vinculante entre el propietario de la web y el usuario.

LOS CERTIFICADOS SSL

Un certificado SSL (Secure Socket Layer), es un protocolo de seguridad que permite encriptar la información, para que el usuario pueda navegar sin riesgo de que terceras personas puedan interceptar datos personales (contraseñas, números de cuenta, direcciones, etc.). Esto supone grandes ventajas para los negocios que lo incorporen, además de ajustarse a las diferentes normativas como el Reglamento General de Protección de Datos.

VENTAJAS DE INSTALAR UN CERTIFICADO SSL

Para los que todavía duden de la importancia de instalar un certificado SSL en su tienda online, veamos que no se trata sólo de un asunto técnico. Implica notables ventajas y beneficios para los comercios electrónicos y páginas web en general que deciden apostar por la seguridad.

- Más confianza: tus clientes, al comprobar que utilizas certificados ssl, están viendo que tu empresa es confiable para poder depositar sus datos, ya que estos estarán cifrados.

- Más ventas: si más clientes confían en ti a la hora de darte sus datos, podrás conseguir más ventas, ya que quienes se echaban atrás porque no tenías certificado SSL, ahora no lo harán.

- Demuestras tu autenticidad: al colocar un certificado SSL, estás demostrando que tu web es el sitio oficial y auténtico de tu empresa, es decir, no se trata de una suplantación llevada a cabo con objetivo de realizar phishing.

- Eliminas posible malware: los certificados ssl son capaces de escanear tu sitio y comprobar si existen programas dañinos que puedan intentar interceptar datos. Mejoras tu posicionamiento: al tener un sitio web de confianza y en el que no hay malware, también estás lanzando un mensaje positivo a los usuarios y a Google, lo cual sin duda repercutirá en tu posicionamiento web.

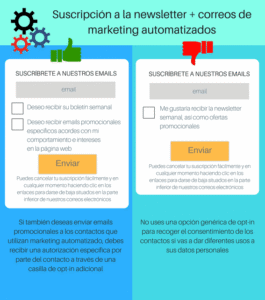

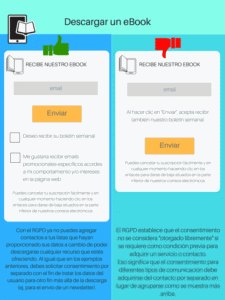

CAPTACIÓN DE CONTACTOS Y EMAIL MARKETING

Todas las empresas y negocios viven la necesidad de captar contactos a los que promocionar sus productos o servicios con la finalidad de convertirlos en clientes o en seguidores que promocionen nuestra marca.

El RGPD ha impuesto unas normas estrictas, que la LOPD – GDD ha reforzado, en la captación de dichos contactos a través de las técnicas que hasta ahora utilizábamos, imperando de forma clara el consentimiento afirmativo y separado para la utilización de esos datos.

A continuación mostramos unas sencillas infografías que nos ayudan a comprender como hacerlo y,

lo más importante, como no debemos hacerlo.

Clic Para ver la Galería

ALGUNAS NOVEDADES LEY 3/2018 (LOPD – GDD)

- Sistema de información al interesado por capas que permita a este conocer de forma clara y sencilla los aspectos más importantes del tratamiento (derecho de información reforzado).

- Derecho de acceso y, en su caso, de rectificación o supresión por parte de quienes tuvieran vinculación con personas fallecidas por razones familiares o de hecho y a sus herederos.

- Se refuerza en el sistema educativo el uso seguro de Internet en los centros educativos.

- Se regula el Derecho al Olvido en RRSS y en equivalentes medios de la sociedad de la información a excepción de los que tengan que ver con tratamientos del ámbito personal.

- Sistemas de información crediticia (los conocidos como ficheros de morosos), que reducen de 6 a 5 años el periodo máximo de inclusión de las deudas y en los que se exige una cuantía mínima de 50 euros para la incorporación de las deudas a dichos sistemas.

- Derecho de acceso a universal a internet.

Derecho a la seguridad digital. - Protección de los menores en internet.

- Derecho a rectificación en internet.

- Derecho a la intimidad y uso de dispositivos digitales en el ámbito laboral.

- Derecho a la desconexión digital en el ámbito laboral.

- Derecho a la intimidad frente al uso de dispositivos de videovigilancia y de grabación de sonidos en el lugar de trabajo.

- Derecho a la intimidad ante la utilización de sistemas de geolocalización en el ámbito laboral.

- Derechos digitales en la negociación colectiva.

- Protección de datos de los menores en internet.

- Derecho al olvido en las búsquedas en internet.

- Derecho al olvido en servicios de redes sociales y servicios equivalentes.

- Derecho al testamento digital.

Y PARA FINALIZAR ...

La polémica está servida.

Un aspecto espinoso es la inclusión de un artículo que permitiría la recolección de datos personales por parte de los partidos políticos para utilizarlos en procesos electorales, amparados en el interés público.

Si bien la compatibilidad de este artículo con el propio RGPD está en duda para muchos, la propia AEPD ha desmentido que habilite «el envío de información personalizada basada en perfiles ideológicos o políticos», sino que «sólo permite la recopilación por parte de los partidos políticos de datos personales relativos a opiniones políticas para obtener información que les permita pulsar las inquietudes de los ciudadanos con el fin de poder darles respuesta en sus propuestas electorales».

En todo caso, ha aclarado, «las previsiones del artículo recogido en el Proyecto de ley deben cumplir todas las garantías establecidas en el Reglamento General de Protección de Datos».